Um rastro de luxo, tecnologia e viagens internacionais abriu uma janela para entender como golpes digitais miram o sistema financeiro.

As ações da Polícia Federal miraram um esquema sofisticado de invasões a estruturas internas de bancos, com suspeitos presos dentro e fora do país e bens de alto valor apreendidos. O caso expõe fragilidades exploradas por grupos que conhecem o funcionamento do PIX e as rotinas de compensação, e reacende a pergunta que afeta diretamente você: como proteger o próprio dinheiro quando o alvo não é o seu celular, e sim o bastidor das instituições?

Como funcionava o golpe

As investigações apontam que o grupo obteve acesso a contas operacionais usadas por bancos para gerenciar transferências PIX de clientes. Essas contas concentram ordens de pagamento e liquidação entre instituições, e não são as contas pessoais dos correntistas. Ao invadir esse ambiente, os criminosos teriam conseguido direcionar recursos para contas controladas pela quadrilha, disfarçando a origem com movimentações em série.

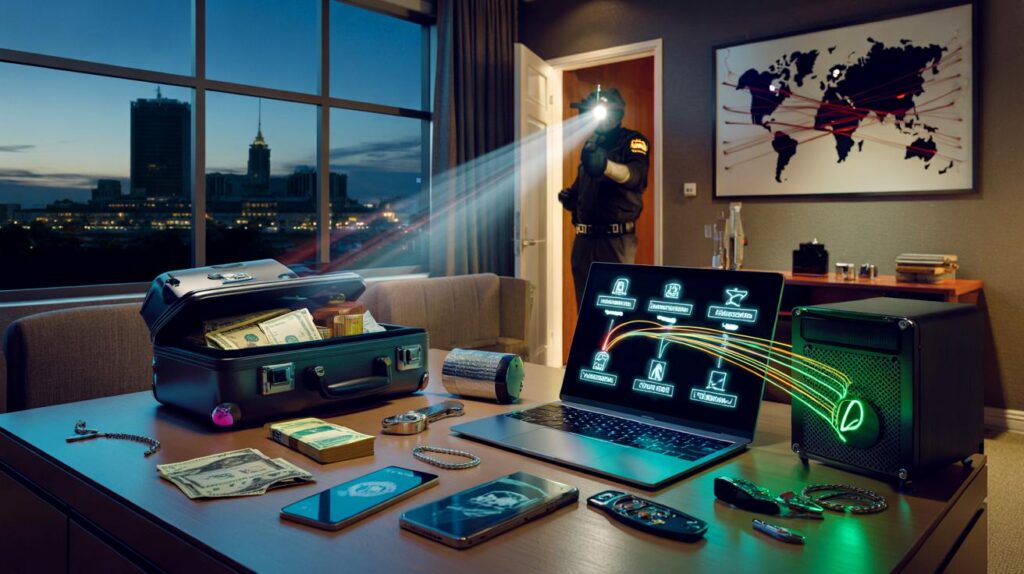

Segundo a apuração, a coordenação partia de um quarto de hotel em Brasília, o que sugere logística de guerra: internet dedicada, máquinas preparadas e times separados por função — desde o acesso indevido até a lavagem de dinheiro por meio de ativos diversos.

Prejuízo estimado: R$ 813 milhões. O alvo foram contas internas que administram o fluxo do PIX entre instituições, não o aplicativo do cliente.

Mandados, prisões e apreensões

Os agentes cumpriram 26 mandados judiciais em seis estados e no Distrito Federal. A ofensiva prendeu 20 suspeitos e apreendeu itens que evidenciam o lucro rápido do crime: carros de luxo, joias e relógios. O Ministério Público de São Paulo apoiou a operação, com bloqueios patrimoniais e criptoativos.

- 26 mandados cumpridos em sete unidades da federação;

- 20 suspeitos presos, sendo 12 no Brasil e 8 no exterior;

- 15 carros de luxo, joias e relógios apreendidos;

- R$ 1 milhão em criptoativos sob custódia;

- 25 imóveis e contas bancárias bloqueados;

- Ordem judicial para congelar cerca de R$ 670 milhões;

- Base de operações identificada em um hotel em Brasília.

Além de apreensões, a PF obteve decisões para atingir o patrimônio derivado do crime, com foco na recuperação dos valores desviados.

Cooperação internacional e nomes do esquema

A Interpol participou da captura de suspeitos fora do Brasil: dois na Argentina e seis na Espanha. Todos seriam brasileiros que deixaram o país após a primeira fase da operação, deflagrada em junho. Entre os investigados está um personagem citado por apurações jornalísticas como líder operacional, conhecido pelo apelido “Breu”.

Brasileiros detidos em dois países

As prisões no exterior reforçam a estratégia de pulverizar riscos: contas abertas em paraísos digitais, transações por moedas virtuais, fronteiras cruzadas rapidamente. A cooperação com autoridades estrangeiras aponta para o rastreamento de fluxos financeiros que passam por exchanges de criptoativos e contas de passagem, até retornarem ao Brasil por meio de compra de bens e “laranjas”.

O que os números revelam

| Indicador | Valor |

|---|---|

| Prejuízo estimado | R$ 813 milhões |

| Bloqueio judicial | R$ 670 milhões |

| Criptoativos apreendidos | R$ 1 milhão |

| Imóveis/contas bloqueados | 25 |

| Prisos no exterior | 8 (2 na Argentina e 6 na Espanha) |

| Veículos de luxo apreendidos | 15 |

Impacto para clientes e bancos

O alvo principal não foram as chaves PIX dos usuários, e sim as engrenagens internas que executam as transferências. Isso não elimina o risco para o consumidor, porque parte do dinheiro desviado pode ter sido despejada em contas de passagem com CPF de terceiros e operações relâmpago de compra e revenda.

Para os bancos, o caso pressiona por controles adicionais nos ambientes de integração com o arranjo PIX, revisão de credenciais privilegiadas e segregação de funções em times de operação. A supervisão do Banco Central tende a acompanhar, com exigências de monitoramento de anomalias em contas institucionais e compartilhamento mais rápido de alertas entre as instituições.

Quando criminosos chegam às contas operacionais, o dano é amplo. A resposta precisa combinar tecnologia, processo e cooperação entre instituições.

O que muda para o pix e para você

O PIX segue funcionando normalmente. Mas o episódio deve acelerar ajustes silenciosos: limites sobrepostos para perfis de risco, alertas em tempo real para transações fora do padrão e bloqueios cautelares mais frequentes quando sistemas detectam anomalias nas trilhas internas.

Para você, a proteção começa por hábitos digitais e resposta rápida a qualquer movimentação suspeita. Mesmo quando o ataque mira o backoffice, golpistas costumam usar contas de receptores finais. Esse é o ponto onde a reclamação do usuário ajuda a interromper a cadeia.

Boas práticas que reduzem exposição

- Ative avisos de transação por push e SMS em todas as suas contas.

- Defina limites diários e noturnos mais baixos para PIX, elevando só quando necessário.

- Use autenticação em dois fatores em apps bancários e e-mails associados.

- Ao notar operação desconhecida, acione imediatamente o banco e solicite o MED (Mecanismo Especial de Devolução) para análise e bloqueio cautelar.

- Evite compartilhar prints de saldo e informações de chaves em mensageiros e redes sociais.

Perguntas que a investigação ainda precisa responder

Como as credenciais foram obtidas? Houve falha humana, comprometimento de fornecedores ou exploração de vulnerabilidades em APIs? O mapeamento da lavagem de dinheiro também será decisivo: quem operava as contas de passagem, quais exchanges e carteiras foram usadas e como os bens foram distribuídos para ocultar origem.

Rastreamento e recuperação de ativos

Bloquear R$ 670 milhões é um passo relevante, mas recuperar valores exige perícia financeira e velocidade. Criptoativos podem ser congelados quando localizados em custodiantes regulados, e imóveis e veículos ajudam a recompor parte das perdas. Nem todos os recursos retornam, o que reforça a necessidade de prevenção no início da cadeia.

Entenda dois conceitos do mundo dos golpes

Account takeover: quando criminosos assumem controle de credenciais privilegiadas (de pessoas ou sistemas) para operar como se fossem usuários legítimos. Em ambientes bancários internos, esse acesso vale ouro.

Camadas de defesa: a combinação de múltiplos controles — limites de transação, validação fora de banda, segregação de funções, monitoramento de anomalias — reduz a chance de um único ponto de falha abrir caminho para fraudes de grande porte.

Como agir se você for afetado indiretamente

Se um recebimento desacostumado cair na sua conta, registre ocorrência no banco e guarde todos os comprovantes. Valores de origem ilícita podem ser estornados por decisão administrativa ou judicial. Evitar sacar ou movimentar esse dinheiro protege você de responsabilização cível e criminal.

Para comerciantes que usam PIX massivamente, vale habilitar reconciliação automática e trilhas de auditoria. Ferramentas simples, como conciliação diária por lote e filtros de origem, ajudam a identificar depósitos fora do padrão e abrem espaço para contestação antes que o valor se dissipe.

813 millions détournés via des comptes internes… mais les clients seront-ils remboursés s’ils ont reçu des “dépôts de passage” à leur insu ? Et le MED fonctionne-t-il vraiment entre banques quand ça touche le backoffice ?

Quand les braqueurs troquent les cagoules pour des API, on se retrouve avec des Lambos et des scripts… 😅 Un rapport public sur les failles corrigées serait utile, ou on doit juste “faire confiance” ?